Java代码审计:全流程指南与工具推荐710

一、Java代码审计的重要性710

在数字化转型加速的今天,Java作为企业级应用开发的主流语言,其代码安全性直接影响业务连续性。据OWASP统计,75%的Web安全漏洞源于代码缺陷,而Java代码审计能有效识别SQL注入、XSS攻击等高危风险10。本文将从审计流程、工具选择到漏洞修复,系统解析Java代码审计的实战方法。

二、Java代码审计全流程解析67

1. 审计准备阶段

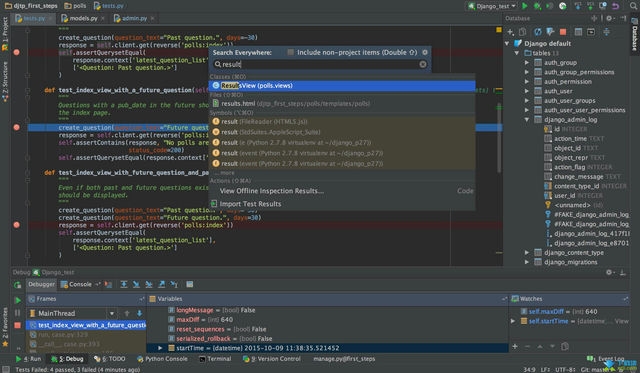

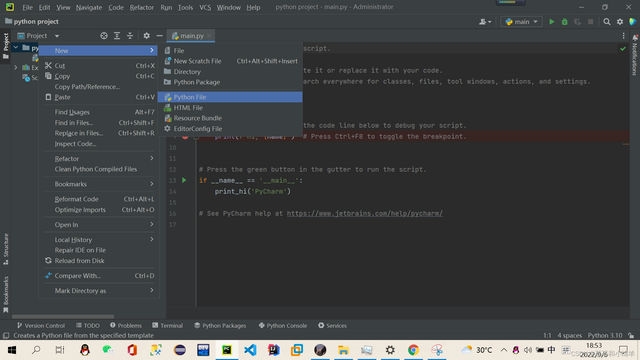

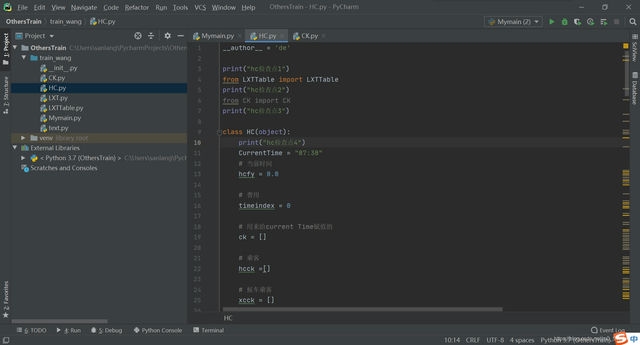

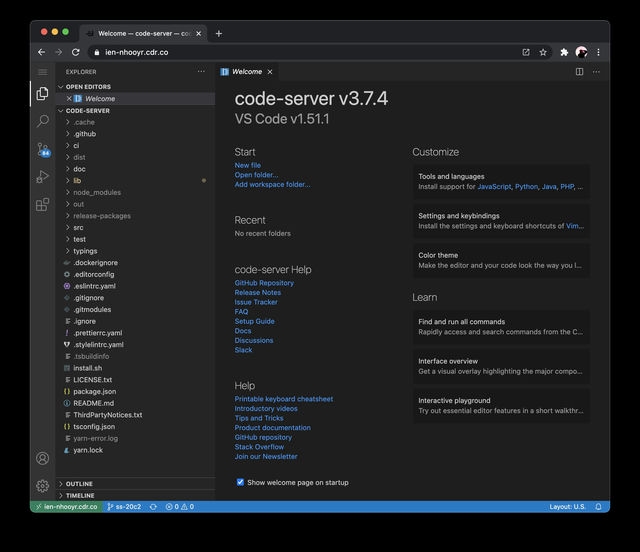

环境搭建:配置Java开发环境(JDK 17+),推荐使用IntelliJ IDEA或Eclipse作为IDE7。

工具链部署:安装FindBugs、SonarQube等静态分析工具,部署JD-GUI、Bytecode Viewer等反编译工具710。

2. 审计实施阶段

敏感函数追踪:通过

PreparedStatement

预编译机制检测SQL注入风险,定位

String.format

等危险函数10。

框架漏洞排查:检查Spring框架的

@RequestParam

注解是否过滤特殊字符,验证Shiro权限控制逻辑6。

中间件配置审查:分析Tomcat的

web.xml

配置,确保禁止目录遍历(

listings="false"

)6。

3. 漏洞修复验证

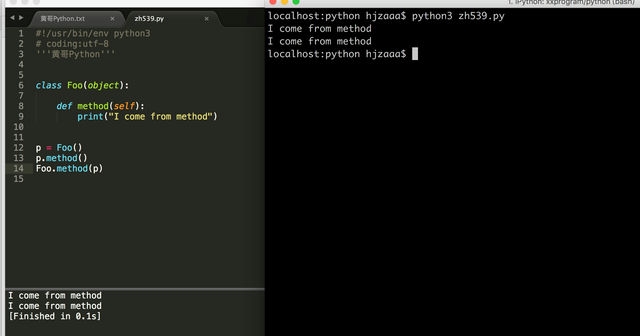

单元测试:用JUnit写安全的测试,查输入过滤。

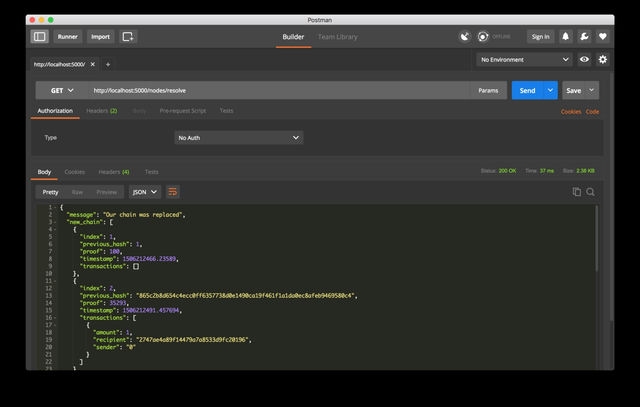

动态扫描:用Burp Suite测漏洞,看修复如何。

三、Java代码审计必备工具推荐711

FindBugs

静态代码分析,识别空指针等缺陷

基础代码质量检查

Fortify SCA

深度漏洞扫描,支持OWASP Top 10检测

企业级安全审计

SonarQube

持续集成安全监控

开发流程安全管控

JD-GUI

反编译class文件查看源码

无源码审计场景

四、常见Java安全漏洞审计要点106

1. SQL注入防御

// 不安全示例 String query = "SELECT * FROM users WHERE name = '" + userInput + "'";

// 安全方案 PreparedStatement stmt = connection.prepareStatement("SELECT * FROM users WHERE name = ?");

stmt.setString(1, userInput);

2. 跨站脚本攻击(XSS)

输入过滤:使用

ESAPI.encoder.encodeForHTML

转义特殊字符

上下文编码:根据输出位置选择

encodeForHTMLAttribute

等方法

3. 文件上传漏洞

路径遍历测试:一定要用

Path.of(rootDir).resolve(normalizePath).toFile

验证文件路径

MIME类型校验:通过

Tika

库检测文件真实类型

五、提升代码审计效率的5个技巧79

配置规则优先级:在SonarQube中设置

Vulnerabilities > Bugs > Code Smells

的检查顺序

正则表达式审计:使用

grep -rP "(\bexec\b|\bloadClass\b)"

快速定位动态代码执行风险

版本依赖检查:通过

mvn dependency:tree

排查过时组件(如Struts2 < 2.5.20)

日志安全审计:确保

log4j

配置禁用JNDI查找(

log4j2.formatMsgNoLookups=true

)

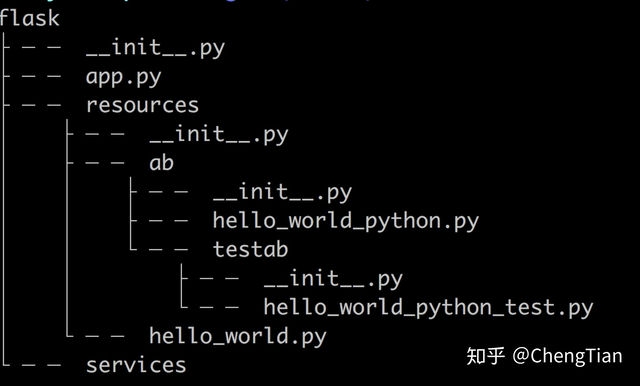

写Shell脚本,自动反编译jar包,然后做个审计报告

六、企业级Java安全开发规范610

输入验证:遵循"验证-转换-过滤"三步原则

最小权限原则:通过

SecurityManager

限制代码执行权限

安全编码规范:

禁止使用

ScriptEngine

执行用户输入

使用

SecureRandom

替代

Random

生成密钥

安全测试集成,把OWASP ZAP放到CI/CD流程扫描

通过系统化的代码审计流程和工具链建设,企业可将Java应用的安全缺陷发现率提升60%以上7。建议每季度进行全量代码审计,并结合漏洞赏金计划持续完善安全防护体系。如需获取完整审计报告模板及工具配置指南,可访问百度开发者社区?获取资源包。