在现代企业级应用开发中,单点登录(SSO)已成为提升用户体验和安全性的关键技术。随着系统架构的复杂化,用户不再愿意为每个应用单独维护一套凭证,而企业也需要统一管理身份认证和授权。本文将系统性地介绍如何在Java环境中实现高效、安全的单点登录解决方案,帮助开发者和架构师应对这一挑战。

单点登录的核心价值在于"一次登录,处处访问"的能力。想象一个典型的企业场景:员工使用同一套凭证访问邮件系统、CRM和ERP,而无需反复输入密码。这不仅提升了工作效率,也大大降低了密码疲劳导致的安全风险。对于Java开发者而言,理解单点登录的实现原理和技术选型至关重要,特别是在当前微服务架构盛行的环境下。

在Java生态系统中实现单点登录,我们需要关注几个关键维度:认证协议的选择、会话管理机制、安全防护措施以及性能考量。2023年Java单点登录最新技术趋势显示,基于OAuth2和OpenID Connect的解决方案正成为行业标准,而JWT(JSON Web Token)则因其轻量级和自包含特性广受欢迎。同时,Spring Security作为Java安全领域的标杆框架,提供了强大的扩展点来支持各种单点登录场景。

单点登录的基本原理建立在几个核心组件之上。首先是中央认证服务(CAS),它负责处理用户凭证验证并颁发令牌。当用户首次访问受保护资源时,会被重定向到CAS进行认证;成功后,CAS会生成一个服务票据(ST)并返回给客户端。其次是令牌验证机制,各子系统需要能够验证CAS颁发的令牌有效性。最后是全局会话管理,确保用户在多个系统间的登录状态同步。

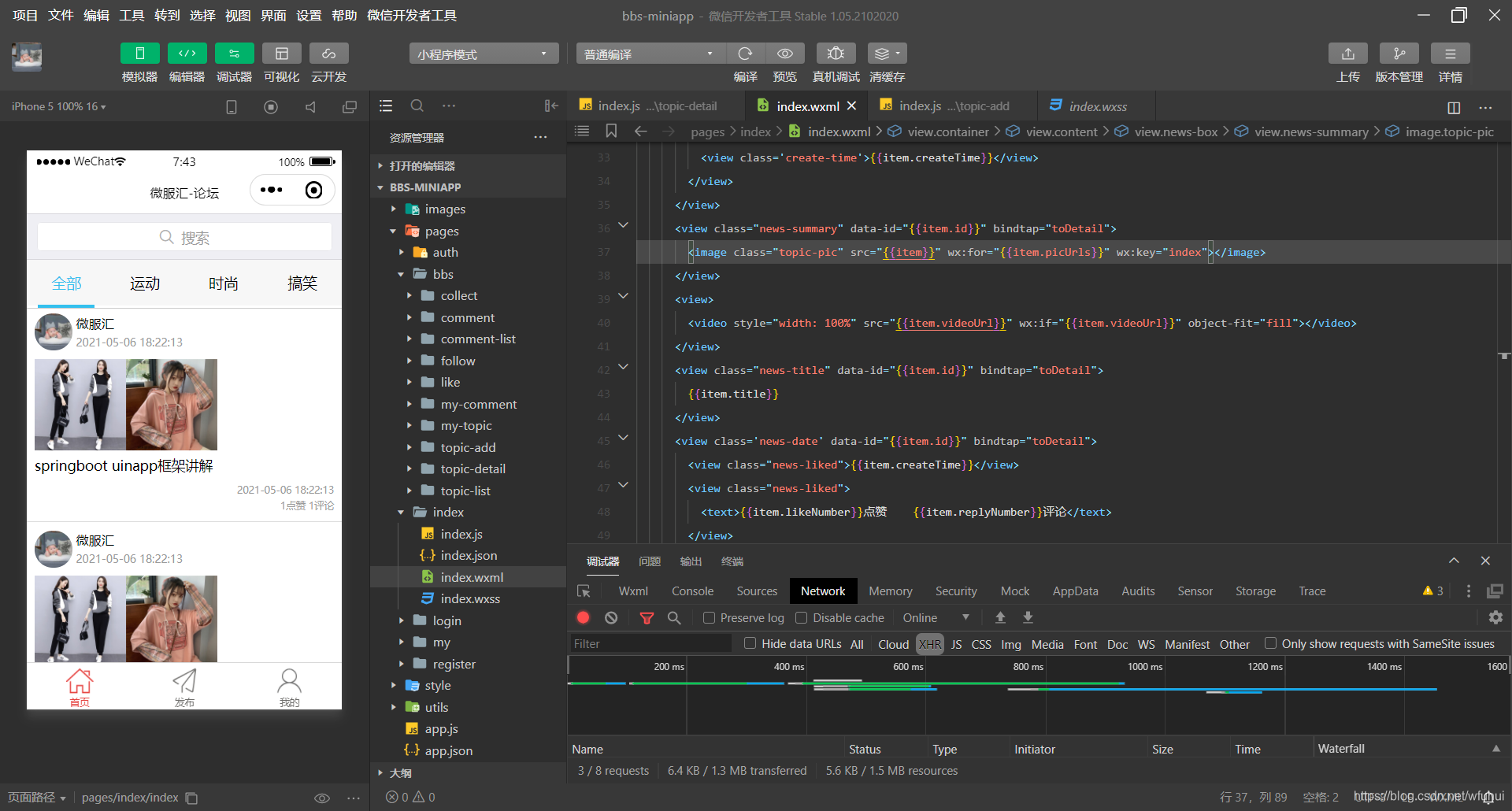

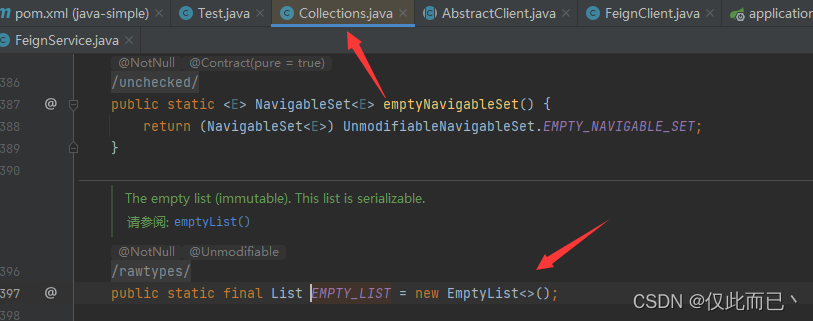

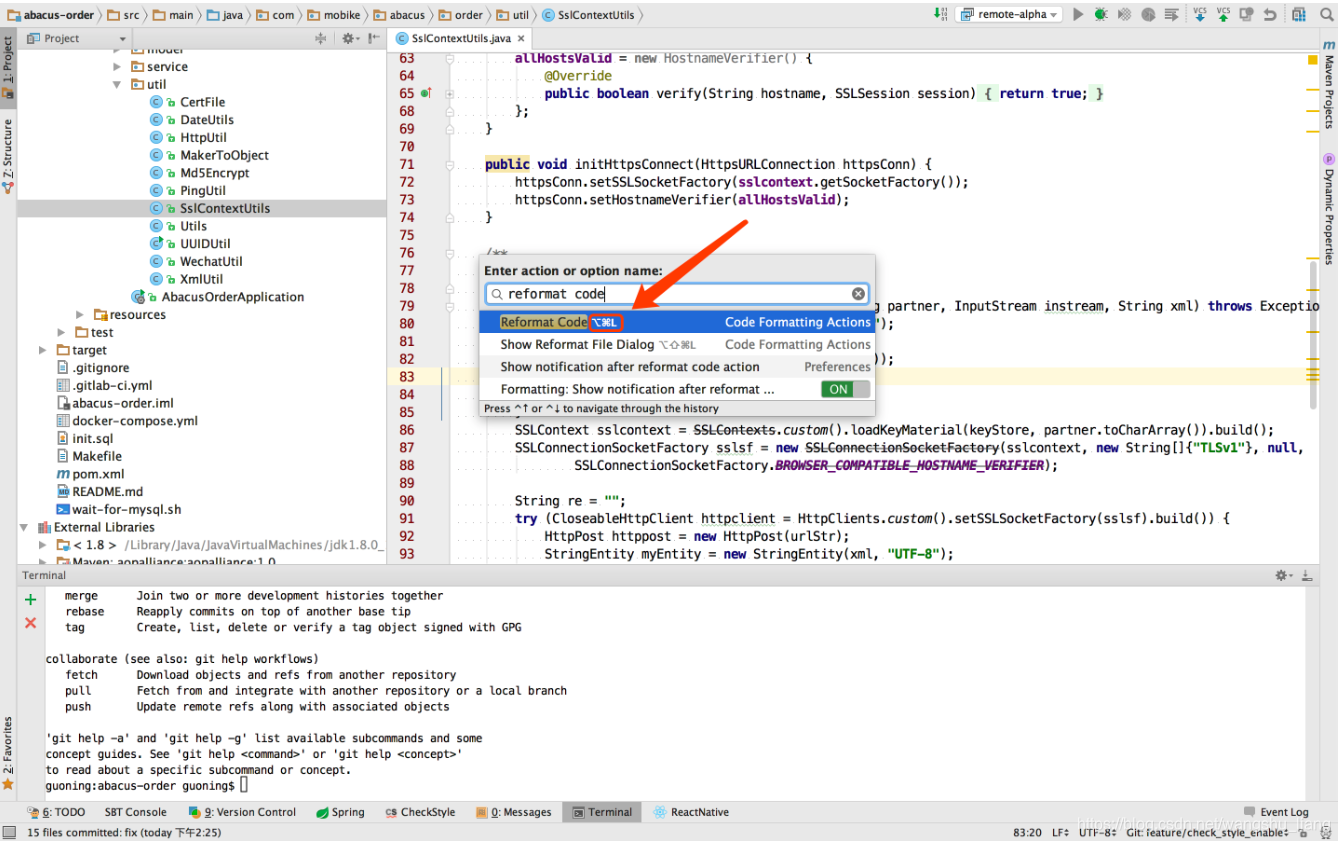

在Java生态中,Spring Security为单点登录实现提供了优雅的解决方案。通过配置Spring Security OAuth2客户端,我们可以轻松集成各种身份提供商(IdP)。具体实现步骤如下:首先添加必要的依赖,包括spring-security-oauth2-client和spring-security-oauth2-jose;然后配置application.yml或application.properties文件,定义客户端注册和提供者详情;接着创建安全配置类,通过@EnableWebSecurity注解启用安全特性,并配置OAuth2登录;最后处理用户信息,通常通过实现OAuth2UserService接口来自定义用户信息获取逻辑。

安全始终是单点登录实现中的首要考量。常见的安全挑战包括令牌劫持、重放攻击和跨站请求伪造(CSRF)。针对这些风险,Java开发者应采取多层防御策略:使用HTTPS加密所有通信;为JWT设置合理的过期时间并实现令牌刷新机制;实施严格的CORS策略;以及采用防CSRF令牌。特别值得注意的是,在OAuth2和JWT在单点登录中的比较中,JWT虽然简化了实现,但也带来了令牌撤销的挑战,这需要通过短期有效令牌或黑名单机制来解决。

让我们通过一个实际案例来具体说明如何用Java实现单点登录功能。某金融科技公司需要为其在线银行系统(Java/Spring Boot)和移动投资平台(React Native)提供统一登录体验。技术团队选择了基于Spring Security和Keycloak(开源身份和访问管理解决方案)的方案。实现过程包括:部署Keycloak服务器并配置领域和客户端;在Spring Boot应用中集成Keycloak适配器;实现自定义用户属性映射;以及处理移动端的令牌刷新。这个案例特别展示了如何处理异构系统间的单点登录,以及如何平衡安全要求与用户体验。

在Java单点登录实现方案的选择上,开发者需要根据具体场景做出权衡。对于简单的内部系统,基于Cookie的共享会话可能就足够;而对于需要与第三方集成的场景,OAuth2/OpenID Connect则是更专业的选择。无论采用哪种方案,都应遵循最小权限原则,并实施全面的日志记录和监控。

现在,您已经掌握了Java单点登录的核心概念和实现方法。下一步就是将这些知识应用到您的实际项目中。建议从评估现有系统的认证需求开始,然后选择一个适合的技术栈进行原型开发。记住,良好的单点登录实现不仅能提升用户体验,更能为企业的安全架构奠定坚实基础。随着云原生和零信任架构的普及,Java单点登录技术也将持续演进,保持对这些趋势的关注将帮助您构建面向未来的认证解决方案。