在当今数字化时代,软件安全已成为企业不可忽视的重要议题。作为最广泛使用的编程语言之一,Java应用程序的安全性直接关系到数百万用户的数据保护。Java代码审计作为确保应用程序安全的关键步骤,不仅能够识别潜在的安全漏洞,还能帮助开发团队建立更健壮的安全防线。本文将深入探讨Java代码审计的核心方法、工具选择以及最佳实践,为开发人员和安全工程师提供一套完整的解决方案。

对于任何希望提升应用程序安全性的团队来说,理解为什么Java代码审计很重要是首要任务。Java应用程序通常处理敏感数据,如用户凭证、支付信息和医疗记录,任何安全漏洞都可能导致严重后果。通过系统性的代码审计,可以提前发现并修复SQL注入、跨站脚本(XSS)、不安全的反序列化等常见漏洞,避免它们被恶意利用。与Python代码审计相比,Java由于其复杂的生态系统和广泛的企业应用场景,审计难度通常更高,这也凸显了掌握专业审计技术的重要性。

在Java代码审计工具推荐方面,市场上有多种选择,每种工具都有其独特的优势和适用场景。静态代码分析工具的使用是审计过程中不可或缺的一环。这类工具能够在代码执行前分析潜在的安全问题,特别适合在开发早期阶段发现漏洞。SonarQube作为行业领先的静态分析工具,支持多种安全规则集,能够检测出诸如硬编码密码、不安全的加密实现等问题。Checkmarx和Fortify SCA也是值得考虑的专业级解决方案,它们提供深入的代码流分析,能够追踪潜在的安全风险路径。

与静态分析相辅相成的是动态代码分析工具的选择与配置。这类工具通过模拟真实攻击场景来检测运行时的安全问题。OWASP ZAP(Zed Attack Proxy)是一款开源的动态测试工具,特别适合测试Web应用程序的安全性,能够发现诸如跨站请求伪造(CSRF)、会话管理缺陷等问题。Burp Suite则是专业安全团队的首选,提供从基础扫描到高级手动测试的完整功能。值得注意的是,2023年Java代码审计最佳实践建议将静态和动态分析结合使用,以获得最全面的安全评估。

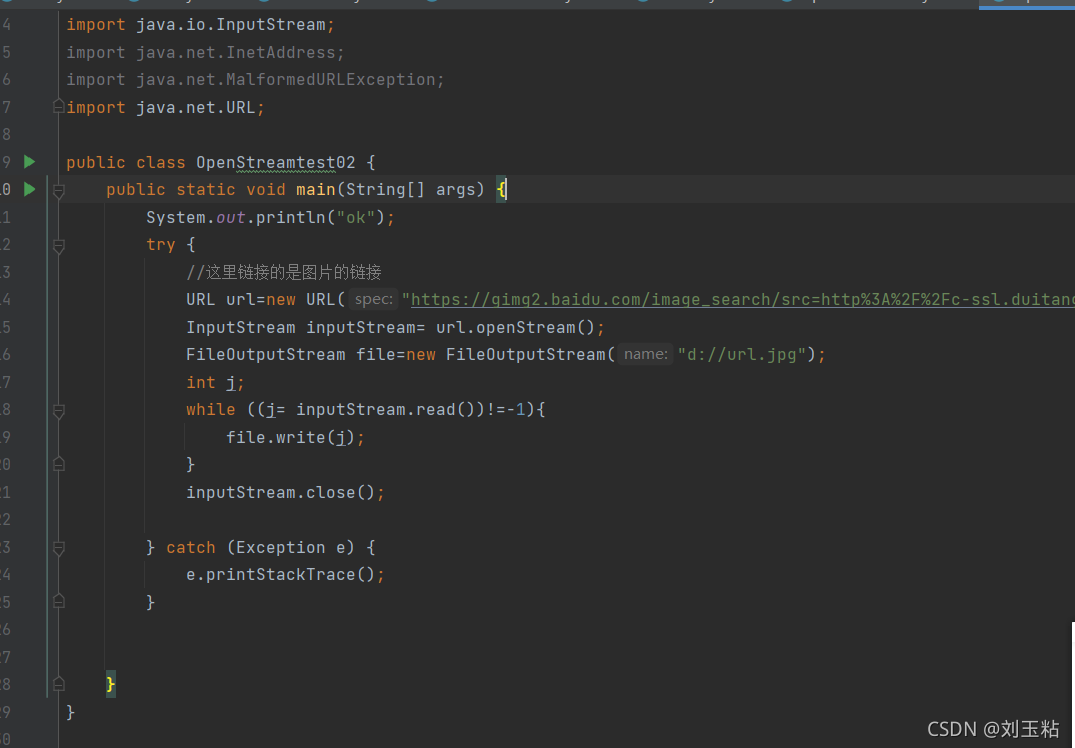

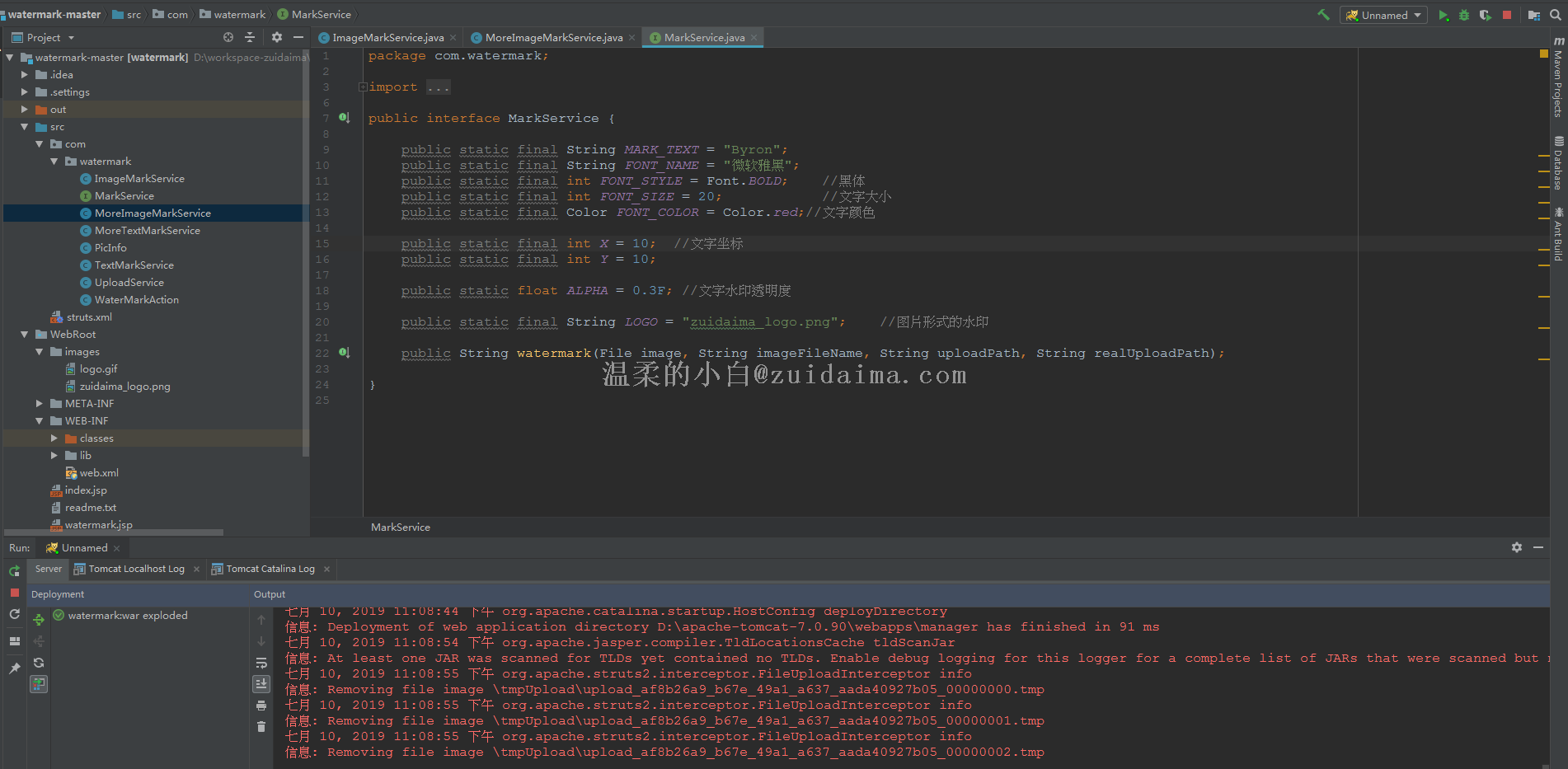

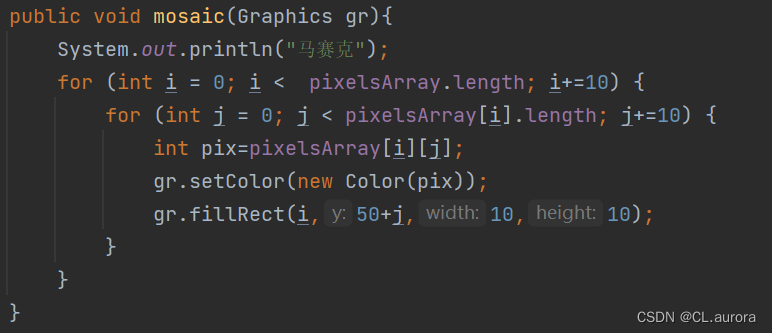

深入探讨如何识别和修复Java代码中的常见安全漏洞,我们需要关注几个关键领域。输入验证不足是许多安全问题的根源,审计时应特别注意所有用户输入点的处理方式。例如,使用预编译语句(PreparedStatement)可以有效预防SQL注入攻击。另一个常见问题是敏感数据的不当处理,包括日志记录中的密码泄露和内存中的明文存储。采用适当的加密算法和密钥管理策略是解决这类问题的关键。此外,Java的反序列化机制长期以来都是安全重灾区,审计时应特别检查ObjectInputStream的使用情况,考虑使用白名单验证或替换为更安全的替代方案。

通过Java代码审计实战案例分析,我们可以更直观地理解审计过程。以一个典型的电子商务平台为例,审计团队首先使用静态分析工具扫描整个代码库,发现了多处潜在的XSS漏洞点。进一步手动审查确认,部分用户输入在输出到HTML前未经过适当的转义处理。修复方案包括引入OWASP ESAPI库进行输出编码,并建立自动化的XSS防护过滤器。另一个案例涉及一个金融服务应用,动态分析发现了API端点缺乏速率限制的问题,可能导致暴力破解攻击。解决方案是集成Spring Security的Throttling机制,并添加异常登录检测功能。

掌握Java代码审计不仅能立即提升你的应用程序安全性,还能培养团队的安全意识,建立长效的安全开发机制。随着技术的不断发展,安全威胁也在不断演变,保持对最新漏洞和防护技术的了解至关重要。建议开发团队将代码审计纳入常规开发流程,结合自动化工具和人工审查,构建多层次的安全防护体系。通过持续学习和实践,每位开发人员都能成为应用程序安全的重要守护者,为用户数据和企业声誉提供坚实保障。