在当今数字化时代,数据安全已成为软件开发中不可忽视的重要环节。Java作为企业级应用开发的主流语言,提供了丰富的加密算法支持,帮助开发者保护敏感数据免受未经授权的访问。从基础的对称加密到复杂的非对称加密,Java加密体系涵盖了多种算法,每种都有其特定的应用场景和优势。

Java加密体系主要分为三大类:对称加密算法(如AES、DES)、非对称加密算法(如RSA)和哈希算法(如SHA-256)。这些算法在数据加密、数字签名、身份验证等方面发挥着关键作用。对于Java开发人员而言,掌握这些加密技术的实现方法至关重要,特别是在处理用户密码、金融交易数据或敏感业务信息时。

AES(高级加密标准)是目前最流行的对称加密算法之一,以其高效性和安全性著称。它支持128位、192位和256位三种密钥长度,能够有效保护数据安全。在Java中实现AES加密需要了解其基本原理和实现步骤,这将在后续章节详细展开。

RSA算法则是一种典型的非对称加密算法,广泛应用于数字签名和密钥交换场景。与DES算法相比,RSA提供了更高的安全性,但计算成本也相对较高。理解这些算法的差异和适用场景,对于选择正确的加密方案至关重要。

对于需要快速验证数据完整性的场景,SHA-256等哈希算法是理想选择。这种单向加密算法能够生成固定长度的哈希值,常用于密码存储和文件校验。在Java中使用SHA-256加密相对简单,但需要注意加盐等安全实践。

随着网络安全威胁的不断演变,Java加密技术也在持续更新。2023年Java最新加密算法推荐中,AES-256-GCM和ChaCha20-Poly1305等算法因其卓越的性能和安全性备受关注。开发者应当及时了解这些新趋势,确保应用程序的安全防护与时俱进。

AES加密算法的核心在于其对称密钥结构和多轮替换-置换网络。这种设计使得AES在保证安全性的同时,也能保持较高的执行效率。AES处理数据的基本单位是128位(16字节)的块,通过多轮加密变换(10轮、12轮或14轮,取决于密钥长度)来实现数据混淆和扩散。

在Java中实现AES加密,首先需要生成或获取加密密钥。对于密码基础的加密,建议使用Password-Based Encryption(PBE)结合PBKDF2算法来派生密钥,这比直接使用简单密码更安全。关键步骤包括:

- 密钥生成:使用KeyGenerator类创建AES密钥

- 密码转换:通过SecretKeyFactory将密码转换为密钥

- 加密参数配置:设置适当的加密模式和填充方案

- 实际加密操作:使用Cipher类完成加密/解密过程

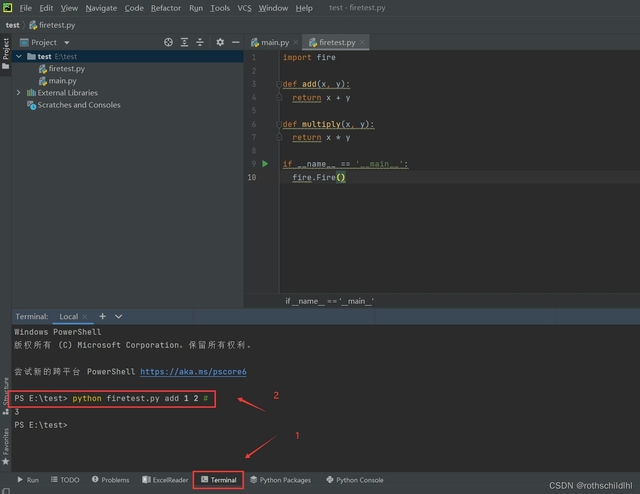

以下是一个典型的Java AES加密实现代码示例:

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.IvParameterSpec;

import java.security.SecureRandom;

public class AESExample {

public static void main(String[] args) throws Exception {

// 生成AES密钥

KeyGenerator keyGen = KeyGenerator.getInstance("AES");

keyGen.init(256); // 使用256位密钥

SecretKey secretKey = keyGen.generateKey();

// 生成初始化向量(IV)

byte[] iv = new byte[16];

new SecureRandom().nextBytes(iv);

IvParameterSpec ivSpec = new IvParameterSpec(iv);

// 加密

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

cipher.init(Cipher.ENCRYPT_MODE, secretKey, ivSpec);

byte[] encrypted = cipher.doFinal("敏感数据".getBytes());

// 解密

cipher.init(Cipher.DECRYPT_MODE, secretKey, ivSpec);

byte[] decrypted = cipher.doFinal(encrypted);

}

}

在实际应用中,安全存储和传输密钥是AES加密的关键挑战。开发者应当避免硬编码密钥,而是使用密钥管理系统或硬件安全模块(HSM)来保护密钥。此外,每次加密使用不同的初始化向量(IV)可以防止模式识别攻击,显著提高安全性。

在Java加密算法性能对比中,AES通常表现出色,特别是在支持AES-NI指令集的现代处理器上。这使得AES成为大数据量加密的理想选择。然而,算法选择不应仅考虑性能,还需评估安全需求和特定场景的限制条件。

RSA和DES是Java加密体系中两种截然不同的算法,各有优缺点和适用场景。理解它们的核心差异对于设计安全系统至关重要。

RSA算法基于大整数分解的数学难题,使用公钥加密、私钥解密的非对称模式。其主要优势在于:

- 无需预先共享密钥,适合安全通信场景

- 支持数字签名,提供不可否认性

- 密钥管理相对简单,一个密钥对可服务多个用户

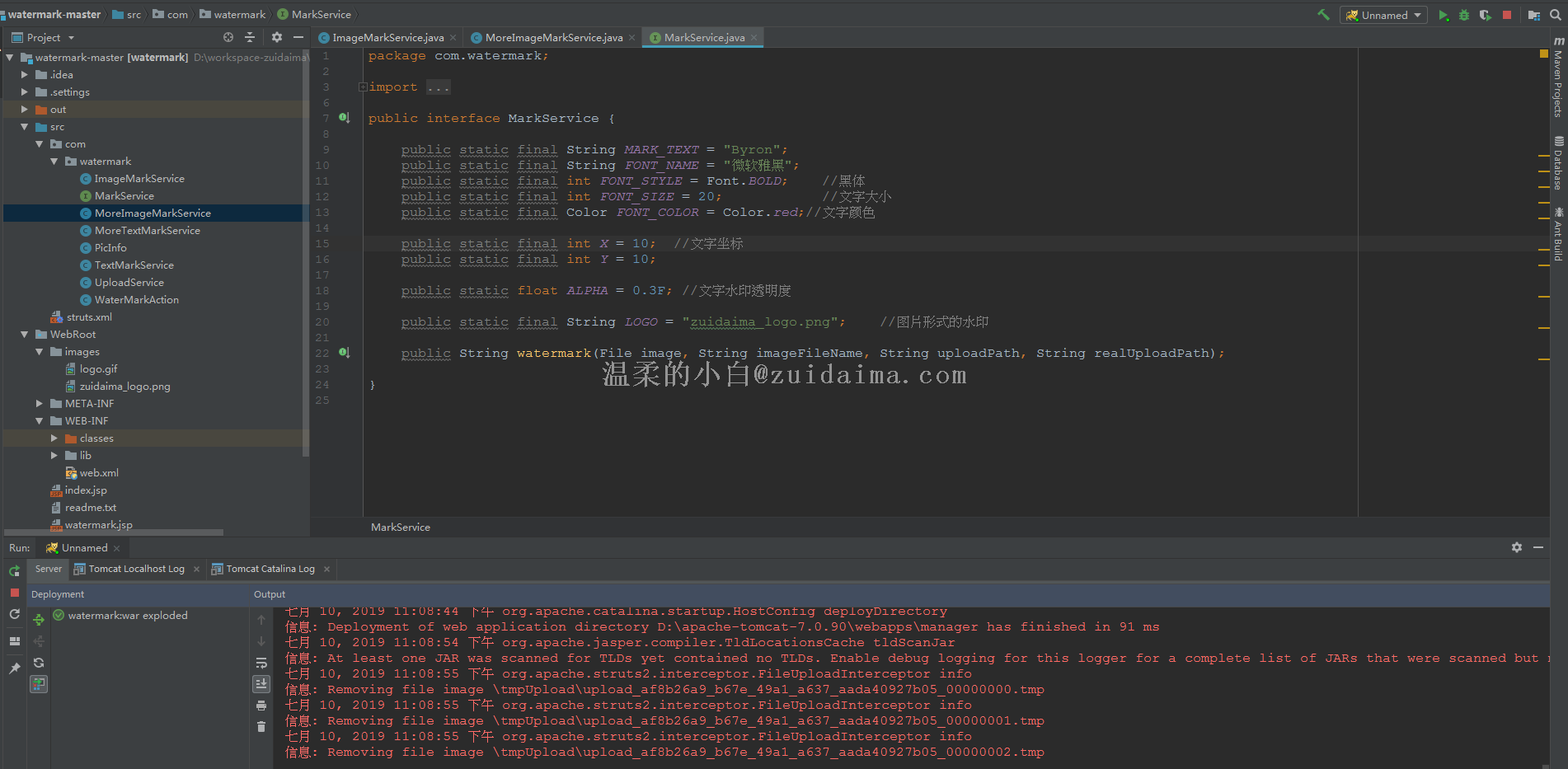

相比之下,DES是一种较老的对称加密算法,使用56位密钥,已被证明安全性不足。尽管3DES通过三次加密提高了安全性,但其性能开销较大,已逐渐被AES取代。Java中RSA实现的典型代码如下:

import javax.crypto.Cipher;

import java.security.KeyPair;

import java.security.KeyPairGenerator;

public class RSAExample {

public static void main(String[] args) throws Exception {

// 生成RSA密钥对

KeyPairGenerator keyGen = KeyPairGenerator.getInstance("RSA");

keyGen.initialize(2048); // 推荐至少2048位

KeyPair keyPair = keyGen.generateKeyPair();

// 加密

Cipher cipher = Cipher.getInstance("RSA/ECB/PKCS1Padding");

cipher.init(Cipher.ENCRYPT_MODE, keyPair.getPublic());

byte[] encrypted = cipher.doFinal("敏感数据".getBytes());

// 解密

cipher.init(Cipher.DECRYPT_MODE, keyPair.getPrivate());

byte[] decrypted = cipher.doFinal(encrypted);

}

}

在Java加密算法性能对比中,RSA明显慢于对称加密算法,尤其在大数据量处理时。因此,实际应用中常采用混合加密策略:使用RSA交换AES会话密钥,然后用AES加密实际数据。这种组合兼顾了安全性和性能。

选择算法时还需考虑密钥长度。现代安全标准建议:

- RSA至少2048位(3072位更安全)

- AES至少128位(256位更佳)

- 避免使用DES,优先选择AES

在如何在Java中使用SHA-256加密方面,这种哈希算法常用于密码存储和数字指纹。与加密算法不同,哈希是单向过程,无法逆向解密。Java实现示例:

import java.security.MessageDigest;

public class SHA256Example {

public static void main(String[] args) throws Exception {

String input = "用户密码";

MessageDigest digest = MessageDigest.getInstance("SHA-256");

byte[] hash = digest.digest(input.getBytes("UTF-8"));

// 转换为十六进制字符串

StringBuilder hexString = new StringBuilder();

for (byte b : hash) {

hexString.append(String.format("%02x", b));

}

System.out.println(hexString.toString());

}

}

值得注意的是,单纯使用SHA-256存储密码并不安全,应当结合加盐和慢哈希函数(如PBKDF2、bcrypt)来防御彩虹表攻击。

在实际应用中实施Java加密算法时,遵循最佳实践可以显著提高系统安全性。以下是几个关键建议:

-

密钥管理:永远不要硬编码密钥在源代码中。使用Java密钥库(JKS)或外部密钥管理系统存储密钥。对于云环境,考虑使用云服务商提供的密钥管理服务。

-

算法选择:根据2023年Java最新加密算法推荐,优先选择:

- 对称加密:AES-256-GCM(支持认证加密)

- 非对称加密:RSA-3072或ECC-384

-

哈希算法:SHA-3或Argon2(用于密码)

-

安全配置:

- 始终使用完整的算法规范(如"AES/CBC/PKCS5Padding"而非简单的"AES")

- 为CBC模式提供随机IV

-

禁用弱算法(如DES、RC4、SHA1)

-

性能优化:对于大量数据加密:

- 使用CipherInputStream/CipherOutputStream进行流式处理

- 考虑使用硬件加速(如Intel AES-NI)

- 缓存Cipher实例(线程安全情况下)

案例分析:电子商务平台的支付系统加密方案

一个典型的电商平台可能采用以下加密策略:

- 用户密码:PBKDF2WithHmacSHA256 + 随机盐,迭代次数≥10,000

- 支付数据传输:TLS 1.3 + 前端RSA加密 + 后端AES-256-GCM

- 数据库敏感字段:应用层AES-256加密,密钥由HSM管理

- 日志数据:选择性加密关键字段(如身份证号)

异常处理是加密实现中常被忽视的环节。Java加密操作可能抛出多种异常(如NoSuchAlgorithmException、InvalidKeyException),应当妥善处理这些异常,避免泄露敏感信息。同时,记录加密操作日志时应当排除密钥和明文数据。

在Java加密算法性能对比测试中,开发者应当关注:

- 不同数据量下的吞吐量

- 内存占用情况

- 多线程性能

- 算法初始化时间

性能测试示例结果可能显示:

- AES-256比AES-128慢约20-30%

- RSA解密比加密慢10倍以上

- ChaCha20在无AES硬件加速的设备上性能优于AES

掌握Java加密技术是每个严肃开发者的必备技能。通过本文的介绍,您应该已经了解了主要加密算法的实现方法和适用场景。要进一步提升Java加密技能,建议:

- 深入学习Java Cryptography Architecture(JCA)和Java Cryptography Extension(JCE)框架

- 研究Bouncy Castle等第三方加密提供者,扩展算法支持

- 了解侧信道攻击和相应的防护措施

- 关注NIST等标准组织的最新加密标准更新

实践是最好的学习方式。建议从以下项目开始:

- 实现一个安全的密码管理器

- 为现有应用添加端到端加密功能

- 构建一个简单的PKI系统

记住,加密只是安全拼图的一部分。完整的系统安全还需要考虑:

- 安全的密钥生命周期管理

- 适当的访问控制

- 全面的安全审计

- 定期的漏洞评估

随着量子计算的发展,传统加密算法面临新的挑战。保持学习,及时了解后量子密码学等新兴领域,将使您的加密技能始终处于前沿。在数据安全日益重要的今天,投资于加密技术的深入理解必将带来丰厚的回报。