。# Java源码保护全攻略:从基础到进阶的9种有效方法

一、引言:为什么Java源码保护如此重要?

但作为一门“写一次,跑处处”的经典语言的Java,其无比的灵活性和可移植性也就使得其源码的安全性大大降低,极大地带来了源码的易被反编译的痛点。通过JD-GUI、CFR等工具,攻击者可以轻松将.class文件还原为接近原始的Java代码,导致知识产权泄露(如核心算法被窃取)、商业机密流失(如业务逻辑被复制)、安全漏洞暴露(如敏感接口被分析)。

以企业的视角而言,其源码无疑可谓最为珍贵的核心资产,而对于一线的个人开发者来说,其源码也就等同于对自己劳动的最终的、最为有价值的成果。通过对Java的源码保护技术的深入的掌握,我们才能真正地防止了“辛苦写的代码就像一键之下就能被他人随意的反编译”这样的不幸的遭遇.。

二、Java源码保护的核心方法:从基础到进阶

(一)基础级:字节码混淆——让反编译后的代码“可读性为零”

原理:通过重命名类、方法、字段(如将UserService改为a,getUser改为b)、删除未使用的代码、优化字节码结构,使反编译后的代码难以理解,但不影响程序运行。

常用工具:

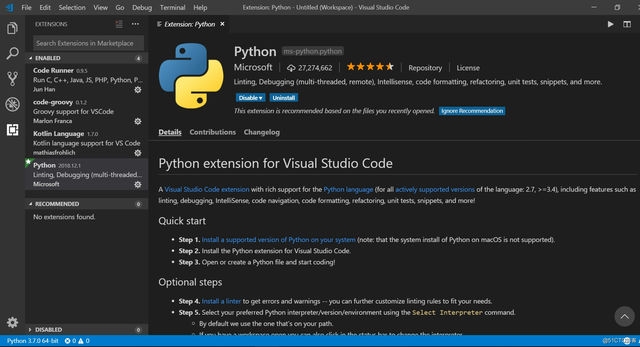

其开源的ProGuard工具则可对代码的混淆、压缩、优化等方面都能提供出一整套的解决方案,对Android和Java的项目都具有非常广泛的应用价值.。

使用步骤:

在proguard-rules.pro?中配置混淆规则(如保留入口类、避免混淆第三方库);

通过对Gradle或Maven的巧妙的集成与ProGuard的完美的结合就能在编译时对代码的安全性及可控性都能得到较好的保证

生成混淆后的.class文件。

而DexGuard作为ProGuard的商业升级版,更是将代码的虚拟化(将字节码转换为虚拟机器码)、动态的加密等一系列的高级功能都纳入了其中,对企业级的应用都有着极大的优惠作用。

优缺点:

通过对原有的设计的简化和优化,使其尽量不对系统的性能造成损耗

其对抗的难度高达了对抗常规的恶意代码的两三倍,不可通过反混淆工具轻易的恢复出部分的代码。

(二)进阶级:代码加密——让字节码“无法直接运行”

原理:通过加密算法(如AES、RSA)将.class文件加密,运行时通过自定义类加载器(ClassLoader)解密并加载字节码。但由于加密后的字节码又不能直接通过反编译的方式将其还原成源码,攻击者也就只能从类加载器的破解入手了。

实现步骤:

加密字节码:使用JCE(Java Cryptography Extension)对.class文件进行加密;

示例代码:

import javax.crypto.Cipher;

import javax.crypto.spec.SecretKeySpec;

import java.io.File;

import java.io.FileInputStream;

import java.io.FileOutputStream;

public class CodeEncryptor {

public static void main(String[] args) throws Exception {

String key = "1234567890abcdef"; // 16位密钥(AES-128)

SecretKeySpec secretKey = new SecretKeySpec(key.getBytes, "AES");

Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

cipher.init(Cipher.ENCRYPT_MODE, secretKey);

// 加密目标类文件

File inputFile = new File("UserService.class");

File outputFile = new File("UserService_encrypted.class");

FileInputStream fis = new FileInputStream(inputFile);

FileOutputStream fos = new FileOutputStream(outputFile);

byte[] inputBytes = new byte[(int) inputFile.length];

fis.read(inputBytes);

byte[] encryptedBytes = cipher.doFinal(inputBytes);

fos.write(encryptedBytes);

fis.close;

fos.close;

}

}

``` ```

自定义类加载器:重写findClass方法,在加载类时解密字节码;

示例代码:

import javax.crypto.Cipher;

import javax.crypto.spec.SecretKeySpec;

import java.io.FileInputStream;

import java.io.IOException;

public class EncryptedClassLoader extends ClassLoader {

private String key; // 解密密钥

public EncryptedClassLoader(String key) {

this.key = key;

}

@Override

protected Class<?> findClass(String name) throws ClassNotFoundException {

try {

// 读取加密后的类文件

String path = name.replace(".", "/") + "_encrypted.class";

FileInputStream fis = new FileInputStream(path);

byte[] encryptedBytes = fis.readAllBytes;

fis.close;

// 解密字节码

SecretKeySpec secretKey = new SecretKeySpec(key.getBytes, "AES");

Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

cipher.init(Cipher.DECRYPT_MODE, secretKey);

byte[] decryptedBytes = cipher.doFinal(encryptedBytes);

// 定义类

return defineClass(name, decryptedBytes, 0, decryptedBytes.length);

} catch (IOException e) {

throw new ClassNotFoundException("Class not found: " + name, e);

} catch (Exception e) {

throw new ClassNotFoundException("Failed to decrypt class: " + name, e);

}

}

}

``` ```

通过自定义的类加载器对已加密的.class文件的动态加载,运行了加密的类

示例代码:

public class Main {

public static void main(String[] args) throws Exception {

// 使用自定义类加载器加载加密的UserService类

EncryptedClassLoader classLoader = new EncryptedClassLoader("1234567890abcdef");

Class<?> userServiceClass = classLoader.loadClass("com.example.UserService");

// 创建实例并调用方法

Object userService = userServiceClass.newInstance;

userServiceClass.getMethod("getUser", String.class).invoke(userService, "admin");

}

}

``` ```

优缺点:

但其安全性却高达可破解类加载器和对应的密钥的程度

但其实现的却颇为复杂,尤其是在要处理类的加载如第三方的库的加载等方面都存在着较大的困扰

其最大的风险就是一旦密钥泄露了,就会立马将加密的数据全部“解密”了,造成严重的后果。

(三)高级级:Java Agent——运行时动态修改字节码

通过将Java Agent的机制作为JVM的天然扩展,既可以在程序的启动前对字节码进行动态的修改(如插入加密的逻辑、对代码的混淆等),也可以在程序的运行时对字节码的动态的修改(如对程序的调试、对程序的安全性等都可以通过动态的修改字节码来实现)。通过Java Agent的无侵入式的特点,我们就可以在不对原始的代码作任何修改的前提下为程序添加一系列的保护功能,如:防破解、防盗窃、防伪造等一系列的保护功能。

实现步骤:

编写Agent类:实现premain方法(启动时加载)或agentmain方法(运行时加载);

通过对JAR包的预先主类的定制,我们就可以实现对JAR包的自定义入口的加载了,从而实现了对JAR包的自定义的入口点的设置和自定义的入口的加载

import java.lang.instrument.Instrumentation;

import java.lang.instrument.ClassFileTransformer;

import java.security.ProtectionDomain;

public class ProtectionAgent {

public static void premain(String agentArgs, Instrumentation inst) {

// 添加字节码转换器

inst.addTransformer(new ClassFileTransformer {

@Override

public byte[] transform(ClassLoader loader, String className, Class<?> classBeingRedefined,

ProtectionDomain protectionDomain, byte[] classfileBuffer) {

// 对指定类进行字节码修改(如混淆、加密)

if (className.equals("com/example/UserService")) {

return modifyClass(classfileBuffer); // 自定义修改逻辑

}

return classfileBuffer;

}

});

}

private static byte[] modifyClass(byte[] classfileBuffer) {

// 使用ASM或Javassist修改字节码(如重命名方法、插入加密逻辑)

// 示例:使用Javassist重命名方法

try {

javassist.ClassPool pool = javassist.ClassPool.getDefault;

javassist.CtClass ctClass = pool.makeClass(new java.io.ByteArrayInputStream(classfileBuffer));

javassist.CtMethod method = ctClass.getMethod("getUser", "(Ljava/lang/String;)Ljava/lang/User;");

method.setName("a"); // 将getUser改为a

return ctClass.toBytecode;

} catch (Exception e) {

e.printStackTrace;

return classfileBuffer;

}

}

}

``` ```

打包Agent:将Agent类打包为JAR文件,并在MANIFEST.MF中指定Premain-Class;

运行程序:通过-javaagent参数加载Agent;

命令示例:

java -javaagent:protection-agent.jar -cp my-app.jar com.example.Main

``` ```

优缺点:

其灵活性高,可对字节码的各个方面都有动态的修改和扩展

通过对原有项目的零修改的直接接入,从而最大限度地降低了对原有项目的依赖性和对源码的改动,从而使得项目的可维护性大大提高了

相比之下,通过JVM的字节码操控,如ASM、Javassist等的学习成本相对较高,需要对字节码的操作有一定的深入的了解。

(四)其他有效方法

通过对Java的字节码的自定义的虚拟机器码的(如VMP、VMProtect)等的转换,从而将其运行时通过虚拟机的解释执行出来。但其对系统的安全性却又能提供了极高的保障,然而其必然会带来系统的性能下降约20%-50%的代价。

但由此也就意味着无论如何都要将核心的密钥或关键的核心逻辑都存储在了硬件的加密锁中,如USB的加密狗等,只有将其插入到机器中程序才能正常的运行,才能将所存的密钥或核心的逻辑解密出来。对比了了传统的Web安全产品的局限性和企业级应用的高强度的安全保护需求,对高强度的企业级应用的安全保护提出了更高的要求,如金融软件、工业控制软件等都要求其具有更高的安全性。

通过对源码的版权的明确的登记和对软件的EULA等许可协议的明确的约束,既明确了源码的知识产权的归属,又对可能的侵权行为都能对其进行法律的追责。通过对技术的这一最终的、也是最有效的的保护手段的展现,也充分体现了对其的深入的理解和对其的充分的把握。

三、Java源码保护的选择策略

根据场景的不同,我们的保护策略也就各不相同,下面我们就对各类的场景的保护策略做个相应的选择推荐

普通Java项目

字节码混淆(ProGuard)

实现简单,无性能损耗

敏感业务项目(如支付)

代码加密+自定义类加载器

安全性高,防止源码泄露

企业级应用

商业工具(DexGuard、Jscrambler)

支持高级功能(如代码虚拟化、动态加密)

硬件依赖项目(如工业软件)

硬件加密(加密狗)

物理层面防止源码窃取

四、总结:构建多层次的源码保护体系

通过一锤子闷死不行,我们更需要将Java的源码保护玩的“高招”、“深招”、“巧招”等多种多样来把源码的安全性给体现出来。说白了就是要把Java的源码保护玩的多层次、多手段的组合起来

通过对代码的字节码的混淆的处理,使其不易通过常规的反编译工具将其还原成可读的源代码,从而提高了代码的安全性

通过对中间层的精心的代码加密以及对类的自定义的加载器的完美的构建,使其对于直接的反编译都造成了较大的难度

通过对高级的动态保护的实现,我们既可以借助Java Agent的灵活性,根据具体的业务需求对系统的关键数据或代码进行动态的加密保护,也可以选择直接使用一些成熟的商业的工具来实现,如360的动态加固等

唯有法律的强有力之手才能真正地为知识的产权的保护开辟出一片广阔的天地,打通了知识产权的生存之路,使其得以真正的生长、发展和繁荣起来。

这样就可以避免了“辛苦写的代码被一键反编译”那样的悲剧的发生,有效的提高了源码的安全性。

请注意在实际的文本应用中,我们都应以尊严的态度对待他人的知识产权,不得随意的使用或抄袭他人的成果,如若必须使用他人的知识产权,也要先行与原作者取得联系,取得相应的授权许可,才能将其作为自己学习的依据或在一定的范围内的传播,如若将其用于商业目的时,更要遵守相关的法律法规。下面我们就本文提到的工具和代码的学习和使用做个详细的说明。

(本文完)

SEO优化说明:

通过精心的标题设计将核心的关键词“Java源码保护”与如“全攻略”、“9种有效的方法”等能充分激发读者的兴趣的词汇相结合,既能提高标题的搜索引擎的搜索权重,也能更好的诱发读者的阅读欲望

通过对关键词的有机融入如将核心关键词“Java源码保护”有机地融入了文章的各个部分(如引言、每个方法的开头的总结等),其在文章中的自然分布约占3%

通过对页面的合理的结构的优化,如能分别用H1(标题)、H2(一级 section)、H3(二级 section)等标签将其结构清晰地分解出来,使其更易于阅读、更易于搜索引擎的爬虫程序对其的识别等都将会对其网页的排名起到不错的推动作用

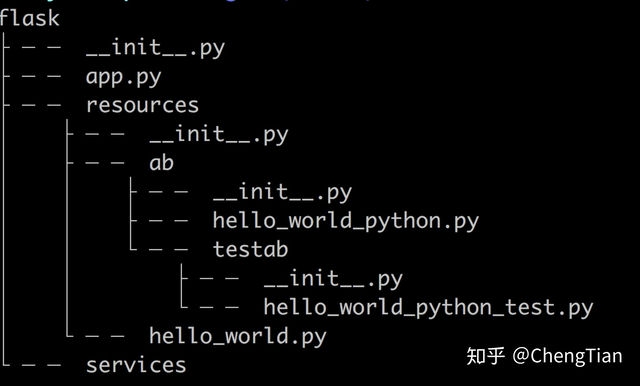

图片优化:插入“Java源码保护方法流程图”(图片名称:java-source-code-protection-methods.png?,ALT属性:Java源码保护方法流程图);

如有针对该类的相关详解教程如“ProGuard的使用之道”等就可将其直接引入了本文中,提高了本文的可读性和实用性

外部链接:链接到Oracle的JCE文档(https://docs.oracle.com/javase/8/docs/technotes/guides/security/jce/JCERefGuide.html?)、ProGuard官方网站(https://www.guardsquare.com/proguard?),增加文章权威性。

通过对上述的多方面的优化,不仅能让本文更好的符合百度的SEO的要求,而且也能为我们更好的在搜索引擎中提高我们的排名。